Comprendre les types d'attaques Salesforce que vous devez détecter

Avant de commencer à parcourir les journaux, définissez ce que vous recherchez. Les « attaques Salesforce » tombent généralement dans quelques modèles, chacun laissant différentes traces :

- Identifiants administratifs ou d'intégration phishés: Les attaquants obtiennent un nom d'utilisateur/mot de passe ou une clé API valide, puis se connectent ou appellent des API depuis des IP, des pays ou à des heures inhabituelles.

- Abus de jetons OAuth via des applications connectées: Une intégration ou une application connectée compromise accorde un large accès en lecture/écriture, permettant l'exfiltration de données à grande échelle.

- Détournement de session: Des jetons de session volés ou rejoués génèrent des connexions sans invites MFA, souvent visibles comme des origines de session suspectes ou des chaînes d'agent utilisateur.

- Escalade de privilèges par des modifications de configuration: NouveauxEnsembles de permissions, modifiésProfils, assouplisRestrictions IP, ou désactivésparamètres MFApour maintenir la persistance.

- Exfiltration de données via des rapports et des exports: Exportations massives de rapports, exécutions d'exportation de données, ou appels API en masse programmatiques qui ne correspondent pas aux modèles normaux.

- Automatisation malveillante: Nouveaux ou modifiés Flows, Apex, ou règles Email-to-Case pour acheminer discrètement des données vers l'extérieur, créer des utilisateurs de porte dérobée, ou notifier les attaquants.

Ces comportements laissent des artefacts à traversHistorique des connexions, Configurer la piste d'audit, Surveillance des événements, et divers journaux spécifiques aux produits. Les sections ci-dessous vous expliquent exactement où et comment vérifier.

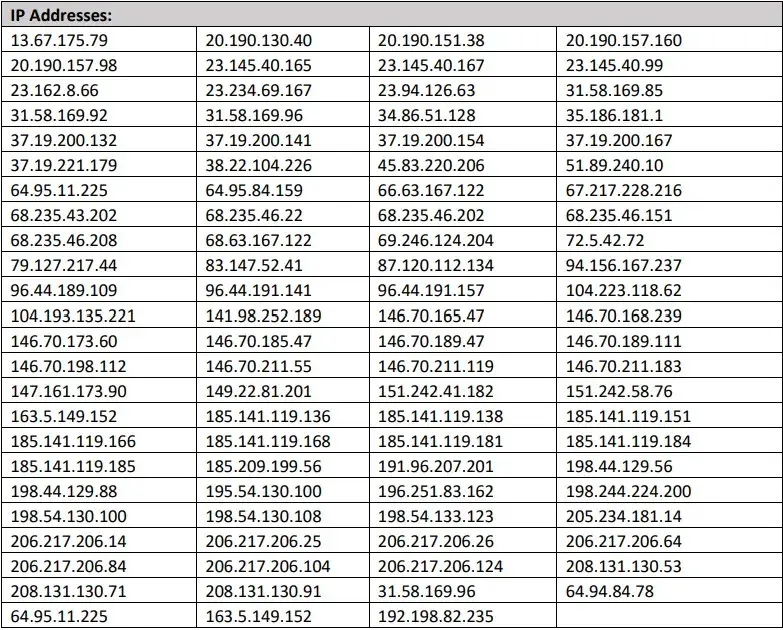

Les adresses IP des attaquants sont connues

Référez-vous à cette liste pour vérifier si l'une de ces adresses IP a accédé à votre organisation.

Liste de vérification de triage rapide (premières 30 à 60 minutes)

Si vous soupçonnez un incident en cours, commencez par des indicateurs à fort signal pour décider rapidement s'il faut escalader.

- Vérifiez Salesforce Trustpour tout incident à l'échelle de la plateforme qui pourrait expliquer des anomalies. Utilisez la page d'état de confiance Salesforce.

- Analysez les connexions administrativesau cours des 72 dernières heures pour des IP, des pays ou des horaires inhabituels. Voir l'aide Salesforce : Voir l'historique des connexions.

- Examinez la piste d'audit de configurationpour les nouveaux utilisateurs, les changements de permissions, les applications connectées ou les changements d'accès réseau. Voir l'aide Salesforce : Piste d'audit de configuration.

- Identifiez les utilisateurs d'intégrationet vérifiez les pics de trafic, les authentifications échouées ou les anomalies API.

- Recherchez des événements de données massivestels que des exportations de rapports volumineux, des exécutions d'exportation de données ou une activité API Bulk inhabituelle.

- Geler les utilisateurs suspectsetrévoquer les sessions activesimmédiatement si vous constatez une compromission claire. Vous pouvez dégelé plus tard si c'est un faux positif.

Si deux ou plusieurs signaux d'alerte apparaissent ensemble, passez à une enquête plus approfondie et commencez à préserver les preuves.

Journaux et écrans Salesforce essentiels à examiner

Historique des connexions et vérification d'identité

Naviguer versConfiguration > Sécurité > Historique des connexions. Exportez les 7 à 30 derniers jours et triez par :

- Statut de connexion et raisons d'échec(par exemple, mot de passe invalide, échec du défi MFA)

- IP source, emplacement et agent utilisateur—signalez de nouveaux pays, des modèles Tor/VPN, des navigateurs sans tête

- Heures inhabituellespour la géographie de votre équipe

Vérifiez égalementHistorique de vérification d'identité(défis MFA, enregistrements d'appareils). Plusieurs nouveaux enregistrements d'appareils pour les administrateurs sur une courte période sont suspects. RéférenceAide Salesforce : Historique des connexions et de vérification.

Sessions actives et gestion des sessions

Allez àConfiguration > Sécurité > Gestion des sessionspour voir les sessions actives. Recherchez :

- Sessions provenant deplages IP inattenduesoupays

- Sessions de longue duréesur des comptes administrateurs

- Plusieurs sessions simultanéespour le même utilisateur provenant de différentes géographies

Si vous soupçonnez un compromis,expirez toutes les sessionspour les utilisateurs concernés et forcez les réinitialisations de mot de passe.

Audit de configuration

LAudit de configurationenregistre les modifications de configuration. Récupérez les 30 à 90 derniers jours et concentrez-vous sur :

- Nouveaux utilisateurs, changements de rôle, etattributions de jeux de permissions—surtout pour les utilisateurs d'intégration

- Applications connectéescréé ou mis à jour,portées OAuthchangé

- Accès au réseauouParamètres de sessionchangements (par exemple, assouplissement des restrictions IP, MFA désactivé)

- Paramètres de site distantouIdentifiants nommésajoutés ou modifiés

- Flux/Apexcréé ou modifié,Événements de plateformeconnectés à des points de terminaison externes

Documentez tout changement inattendu avec des horodatages et l'utilisateur agissant.

Surveillance des événements (Salesforce Shield)

Si vous avezSurveillance des événements Shield, récupérez les journaux d'événements des 30 derniers jours (la conservation varie) pour:

- LoginEventetAuthSession: géographies anormales, agents utilisateurs, MFA échouée

- APIetAPI en masse: pics de volume soudains, récupérations en dehors des heures, nouveaux points de terminaison

- ReportExportetListViewEvent: grandes exportations ou vues massives

- LightningPageViewanomalies indiquant une navigation scriptée

- URIetRestApiévénements appelant des points de terminaison sensibles

Utilisez l'application d'analyse de la surveillance des événements si disponible pour visualiser les tendances.

Rapports, tableaux de bord et exportation de données

Les données quittent souvent par des chemins autorisés. Enquêtez :

- Rapports récemment exécutésetAbonnements de rapportspour des objets à fort volume ou sensibles (Leads, Opportunités, Cas, Contacts)

- Exportation de données(Configuration) pour des exportations complètes non planifiées ou inhabituelles

- E-mails de rapports programmésà des destinataires inconnus ou des domaines externes

Corréler ces événements avec l'activité des utilisateurs et les IP dans l'historique de connexion ou la surveillance des événements.

Vérifications spécifiques au produit au-delà du CRM de base

Marketing Cloud (ExactTarget)

Pour Marketing Cloud, vérifiez :

- Trace d'auditpour la création d'utilisateurs, les changements de rôle et les modifications des utilisateurs API

- Intégrations APIdans les packages installés et leurspermissions/tokens

- Journaux SFTPpour de nouvelles IP, des téléchargements massifs ou des transferts en dehors des heures de bureau

- Envois déclenchésetparcoursmodifiés pour acheminer des données à l'extérieur

Commerce Cloud (B2C)

Dans Commerce Cloud, utilisezCentre de journalisationet vérifiez :

- OCAPIetSCAPImodèles d'accès

- Gestionnaire de comptechangements d'utilisateur etstatut 2FAJournaux de travail

- pour des exportations de données inattenduesExperience Cloud (Communautés)

Pour Experience Cloud, vérifiez :

Les permissions des utilisateurs invités

- sont verrouillées et n'ont pas changé de manière inattendueHistorique de connexion

- Login Historymodèles pour les utilisateurs de la communauté

- Toutnouveaux flux ou pagesqui exposent des données

Applications connectées, jetons OAuth et intégrations

Les attaquants exploitent souvent les intégrations car elles ont souvent un accès large et discret. Examinez :

- Applications connectées: validerPortées, relaxation IP, etUtilisateurs autorisésparamètres. Supprimez toute application inconnue.

- Jetons OAuth: révoquez les jetons inutilisés ou suspects ; réautorisez les intégrations critiques.

- Identifiants nommés: confirmez les points de terminaison et les méthodes d'authentification ; faites tourner les secrets si vous soupçonnez une compromission.

- Paramètres de site distant: signalez les domaines nouvellement ajoutés, surtout s'ils ressemblent à des domaines de confiance (typosquatting).

- Utilisateurs d'intégration: vérifierdernier login, plages IP, etensemble de profil/permissionschangements.

Indicateurs d'exfiltration de données que vous pouvez vérifier

Même si les identifiants ont été utilisés légitimement, le vol de données laisse des traces. Vérifiez :

- Piques dans les appels APIliés à des objets comme Contact, Lead, Compte, Cas, Opportunité

- Requêtes en masse inhabituellesavec un nombre d'enregistrements élevé

- Événements d'exportation de rapports ou de données importantsdans la surveillance des événements

- Automatisationsqui envoient des feuilles de calcul par e-mail à l'extérieur ou publient sur des webhooks

- exportations de jeux de données analytiquesouEinstein Discoveryextractions de données

Corrélez le timing avec l'activité des utilisateurs et les changements de configuration pour comprendre l'intention et la portée.

Vérifications de sécurité qui aident à écarter les faux positifs

Toutes les anomalies ne sont pas des attaques. Validez :

- Fenêtres de changement: Un déploiement programmé a-t-il introduit des changements attendus ?

- Nouvelles intégrations ou pilotes: Un fournisseur ou une équipe interne teste-t-il un nouveau connecteur ?

- Changements de VPN d'entreprise: Votre équipe réseau a-t-elle changé les plages d'IP sortantes ?

- Voyages des utilisateurs: Les connexions inhabituelles sont-elles expliquées par des voyages légitimes ?

En cas de doute, confirmez avec les propriétaires du système avant d'escalader.

Étapes de confinement si vous trouvez des signes de compromission

Une fois que les indicateurs pointent vers une violation probable, agissez rapidement pour contenir sans détruire les preuves :

- Geler les utilisateurs affectésdans Salesforce etexpirer les sessionsglobalement pour ces utilisateurs.

- Révoquer les jetons OAuthetdéconnecter les applications connectées compromises.

- Réinitialiser les mots de passepour les utilisateurs compromis et à haut risque ; appliquerMFAimmédiatement si ce n'est pas déjà requis.

- Faire tourner les secrets d'intégration, les clés API, etles détails d'authentification de Credential nommé ; réémettre des certificats si applicable. auth details; re-issue certificates where applicable.

- Verrouiller les plages d'IPtemporairement aux réseaux d'entreprise lorsque cela est possible.

- Prendre un instantané et exporter les journaux(Historique des connexions, Configuration de la piste d'audit, Surveillance des événements) et préserver l'état du système pour l'enquête.

Utilisez des références de fournisseur telles que l'aide Salesforce : Meilleures pratiques de sécurité et vos manuels internes de réponse aux incidents.

Préservation des preuves et délais

La conservation des journaux Salesforce varie selon l'édition, les produits et la licence. Pour éviter de perdre des données critiques :

- Exporter l'historique des connexionsetConfigurer la piste d'auditimmédiatement.

- Si vous avezSurveillance des événements, exportez les types d'événements pertinents pour la fenêtre de conservation complète.

- Capturer les bases de configuration(Profils, Ensembles de permissions, Applications connectées, Paramètres de site distant) avant d'apporter des modifications importantes.

- Enregistrerles horodatages, les identifiants d'utilisateur, les IPs, et toutecorrelationentre les systèmes (IdP, sécurité des e-mails, EDR, SIEM).

Si vous utilisez un SIEM, récupérez des données parallèles (journaux MFA IdP, pare-feu, proxy, point de terminaison) pour valider les résultats.

Vérifiez avec les systèmes d'identité et d'e-mail

De nombreuses compromissions Salesforce commencent par des attaques d'identité. Examinez :

- journaux SSO/IdPpour contournement MFA, voyages impossibles et scores de risque inhabituels

- Accès conditionnelouviolations de la politique d'IP de connexionSécurité des e-mails

- journaux pour phishing lié à Salesforce ou à des marques d'intégrationSi votre IdP est intégré à Salesforce, assurez-vous de l'application de la MFA et de la confiance des appareils. Voir l'aide Salesforce : Configuration SSO et SAML.

If your IdP is integrated with Salesforce, ensure enforcement of MFA and device trust. See Salesforce Help: SSO and SAML Configuration.

Évaluation par rapport au Centre de sécurité Salesforce et à la vérification de la santé

Deux outils natifs peuvent mettre en évidence une posture risquée :

- Centre de sécurité: Pour la supervision multi-org, met en évidence les contrôles faibles et les dérives. Voir l'aide Salesforce : Centre de sécurité.

- Vérification de la santé: Compare les paramètres de sécurité de l'organisation aux références. Concentrez-vous surles politiques de mot de passe, la sécurité des sessions, MFA, etla protection contre le clickjacking. Voir l'aide Salesforce : Vérification de la santé.

Utilisez ces outils pour prioriser les gains rapides et réduire l'exposition pendant et après un incident.

Que dire aux parties prenantes pendant que vous enquêtez

Une communication claire et opportune réduit la panique et maintient les équipes alignées. Partagez :

- Ce qui est connu: chronologie, fonctionnalités/utilisateurs affectés, indicateurs d'attaque

- Ce qui est inconnuet en cours de validation

- Protections immédiatesmises en œuvre (application de la MFA, révocations de jetons, verrouillages d'IP)

- Prochain moment de mise à jouret points de contact

Évitez le jargon technique à moins que votre public ne l'exige. Préservez les preuves et évitez les réinitialisations globales qui effacent prématurément les pistes de vérification.

Comment comparer et apprendre des vérifications similaires dans HubSpot

Si votre équipe utilise également HubSpot ou si vous cartographiez des menaces inter-CRM, reproduisez vos vérifications. Références utiles :

- Centre d'aide HubSpot : Journaux d'activité des utilisateurs - examiner les connexions, les exports et les suppressions de données

- Centre d'aide HubSpot : Exporter et auditer - valider les rapports et les exports de listes

- Sécurité HubSpot : Protection des comptes—activez la 2FA et surveillez les notifications de connexion

Les anomalies inter-plateformes (par exemple, la même adresse IP touchant les deux CRM) sont des signaux forts d'une campagne axée sur l'identité.

Étapes de durcissement pour prévenir les incidents répétés

Une fois le risque immédiat contenu, comblez les lacunes qui ont permis l'attaque :

- Appliquez la MFA de manière universellevia Salesforce ou IdP et bloquez l'authentification héritée lorsque cela est possible.

- Limiter les comptes administrateurs: séparer les utilisateurs administrateurs, exiger des restrictions VPN/IP et des durées de session courtes.

- Ajuster les autorisations: minimiser « Modifier toutes les données », auditer régulièrement les ensembles d'autorisations.

- Durcir les applications connectées: restreindre aux utilisateurs approuvés, revoir les portées OAuth, exiger des sessions à haute assurance.

- Faire tourner les secretset les certificats selon un calendrier et après tout incident.

- Surveiller en continu: exporter les journaux de surveillance des événements vers un SIEM, alerter sur les pics dans API/ReportExport et les tempêtes de MFA échouées.

- MFA résistante au phishing: envisager des clés de sécurité ou des clés d'accès liées aux appareils pour les administrateurs.

- Discipline de gestion des changements: exiger des approbations pour les changements de configuration en production et les enregistrer de manière centralisée.

Flux de travail d'enquête étape par étape que vous pouvez réutiliser

Pour structurer votre réponse, suivez ce flux répétable :

- 1. Valider les signaux: trier les connexions, la piste d'audit et l'état de confiance.

- 2. Portée: identifier les utilisateurs, applications et données affectés ; cartographier les chronologies.

- 3. Contenir: geler les utilisateurs, révoquer les jetons, faire tourner les secrets, appliquer la MFA.

- 4. Collecter des preuves: exporter les journaux, prendre un instantané de la configuration, rassembler les enregistrements SIEM et IdP.

- 5. Éradiquer: supprimer les modifications malveillantes, désinstaller les intégrations non autorisées, corriger les erreurs de configuration.

- 6. Récupérer: restaurer les automatisations connues comme bonnes et valider l'intégrité des données.

- 7. Améliorer: mettre à jour les manuels d'exploitation, combler les lacunes et former les utilisateurs.

Documenter les résultats et créer des règles de détection pour chaque cause profonde découverte.

Signaux d'alerte courants à signaler

Signalez lorsque vous voyez l'un des éléments suivants, surtout en combinaison :

- Nouveaux utilisateurs administrateursou permissions élevées sans un ticket de changement

- MFA désactivéeou délais de session prolongés

- Applications connectéesajoutées, avec des portées OAuth larges, provenant d'éditeurs inconnus

- Exports de rapportsouAPI en masseextractions bien au-dessus de la norme

- Piques de connexionprovenant de pays ou de FAI inconnus

- Flux ou Apexqui envoient des données vers de nouveaux points de terminaison externes

- Identifiants nomméspointant vers des domaines similaires

Corrélez ces éléments avec les communications des utilisateurs et les plannings de projet, mais supposez une compromission jusqu'à preuve du contraire.

Où ASC Digital peut aider

Si vous avez besoin d'un second avis ou souhaitez accélérer la containment, nos spécialistes peuvent aider avec un audit rapide, des analyses judiciaires et le renforcement :

- ASC Digital peut fournir un examen structuré des contrôles, des journaux et des intégrations à risque

- Fournir un triage pratique, une définition de périmètre et une remédiation

- Offrir une surveillance continue, des correctifs et une hygiène de configuration

- Optimiser et réduire le risque d'intégration sans perdre de flexibilité

- Contact ASC Digital— contactez notre équipe 24/7 pour une aide urgente

Nous fournissons également des runbooks adaptés à votre édition Salesforce, à votre secteur et à votre environnement réglementaire.

Requêtes pratiques et modèles à utiliser dans votre SIEM

Si vos journaux de surveillance des événements et d'IdP sont intégrés dans un SIEM, créez des alertes pour :

- Plusieurs échecs de défis MFAsuivis d'un succès pour le même utilisateur

- Nouvelle application connectéeavec des portées à privilèges élevés

- Piques de volume d'exportation de rapportspar rapport à une base de référence de 30 jours

- Comptes de requêtes API en massefranchissant des seuils par utilisateur par heure

- Connexionsen provenance de nouveaux pays pour les utilisateurs administrateurs

- Configurer la piste d'auditentrées pour les paramètres de session ou les modifications d'accès réseau

Même des alertes de seuil de base peuvent réduire radicalement le temps de détection.

Formations et mises à niveau des processus qui rapportent rapidement

La plupart des incidents commencent par de l'ingénierie sociale. Renforcez :

- Simulations de phishinget formation juste à temps ciblée sur les administrateurs et les propriétaires d'intégration

- Flux de travail d'accès privilégiénécessitant des approbations et une élévation de courte durée

- Listes de contrôle pour l'intégration des fournisseurs et des applicationsvalider les portées, l'accès aux données et la journalisation avant la mise en production

- Manuels d'interventionqui décrivent précisément comment geler, révoquer, exporter des journaux et notifier les parties prenantes

Conservez vos manuels d'intervention à un endroit où les intervenants d'urgence peuvent y accéder rapidement.

Feuille de travail conviviale pour les administrateurs pour confirmer ou écarter l'impact

Utilisez cette feuille de travail rapide pour décider si vous avez été affecté et quoi faire ensuite :

- Anomalies de connexion: Y a-t-il des connexions administratives suspectes ? Si oui, notez l'utilisateur, l'IP, l'heure.

- Changements d'audit: Y a-t-il des changements de permissions inattendus ou des applications connectées ajoutées ?

- Mouvement de données: Y a-t-il des exportations de rapports/données importantes ou des pics d'API en masse ?

- Revue d'intégration: Y a-t-il des jetons ou des secrets potentiellement exposés ? Faites une rotation.

- Confinement: Avez-vous gelé des comptes, révoqué des sessions et appliqué la MFA ?

- Preuves: Avez-vous exporté les journaux pertinents et capturé des références de base ?

- Communication: Parties prenantes notifiées, prochaine mise à jour prévue ?

Si vous cochez deux cases ou plus avec « oui », considérez l'incident comme impactant et continuez à évaluer jusqu'à preuve du contraire.

Quand faire appel à un support spécialisé

Escalader à la sécurité interne ou aux intervenants externes lorsque :

- L'exposition des donnéesd'informations réglementées est possible (PII, PHI, PCI)

- Plusieurs systèmesmontrent une compromission corrélée

- OAuth ou SSOles clés et certificats peuvent être exposés

- Vous manquezSurveillance des événementsvisibilité ou expertise judiciaire interne

Un triage rapide et expert peut réduire le temps d'attente et l'impact réglementaire.

Rendez votre prochaine enquête plus rapide

Enfin, investissez quelques heures maintenant pour que la prochaine attaque suspectée prenne des minutes à trier au lieu de jours :

- Centralisez la journalisation: Diffusez les journaux de surveillance des événements Salesforce et d'IdP vers votre SIEM.

- Préparez des tableaux de bordpour les connexions, l'utilisation de l'API et les exports.

- Automatisez les exportsde l'historique des connexions et de la piste de vérification selon un calendrier.

- Gardez une liste de contactspour les propriétaires d'applications, les administrateurs et les intervenants en sécurité.

- Organisez des « exercices d'attaque » trimestrielspour vérifier que tout le monde peut exécuter le plan d'action.

La combinaison d'une visibilité claire, de plans d'action précis et de contrôles d'identité solides est votre meilleure défense contre les attaques centrées sur Salesforce.